干货:一个实验告诉你什么是拒绝服务攻击

来源:天融信教育

对于从事信息安全行业的技术人员来说,遇到拒绝服务攻击(Denial of Service,Dos) 是司空见惯的事,而且对于Dos攻击的原理、危害也很清楚,但是对于刚刚接触安全的同学来说,可能会有点问题,不过今天,我们不涉及原理,只通过一个简单的攻击实验案例,让同学们明白其危害就可以了。

拒绝服务攻击的危害是:恶意消耗目标主机的通信带宽资源、CPU资源、内存资源,使得目标主机的通信能力、处理能力不断下降、甚至是处于拒绝服务状态或死机状态。

今天我们的这个小实验,是通过消耗目标主机(Windows XP系统)的CPU资源来达到Dos攻击的目的,不过,我们的实验是搭建在Vmware虚拟机环境下的,整个实验共需要安装2台虚拟机,1台Kali Linux充当攻击机的角色,另1台Windows XP充当被攻击者或靶机的角色。下面我们就来看一下整个攻击的实验过程。

准备实验环境

攻击机:Kali Linux

靶机:Windows XP

网卡连接:NAT(Vmnet 8)

IP地址:自动获取

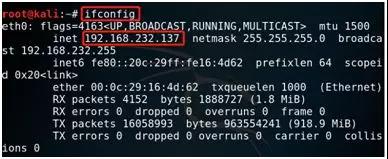

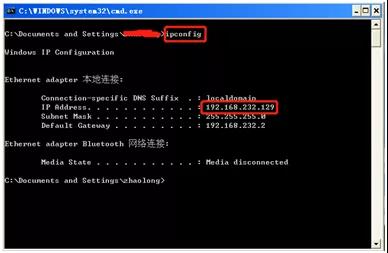

查看IP地址

1、查看IP地址:

Kali Linux:ifconfig eth0

Windows XP:ipconfig /all

2、连通性测试:

在Windows XP下关闭系统自带的防火墙功能

在Kali Linux下执行连通信测试:ping 192.168.232.129

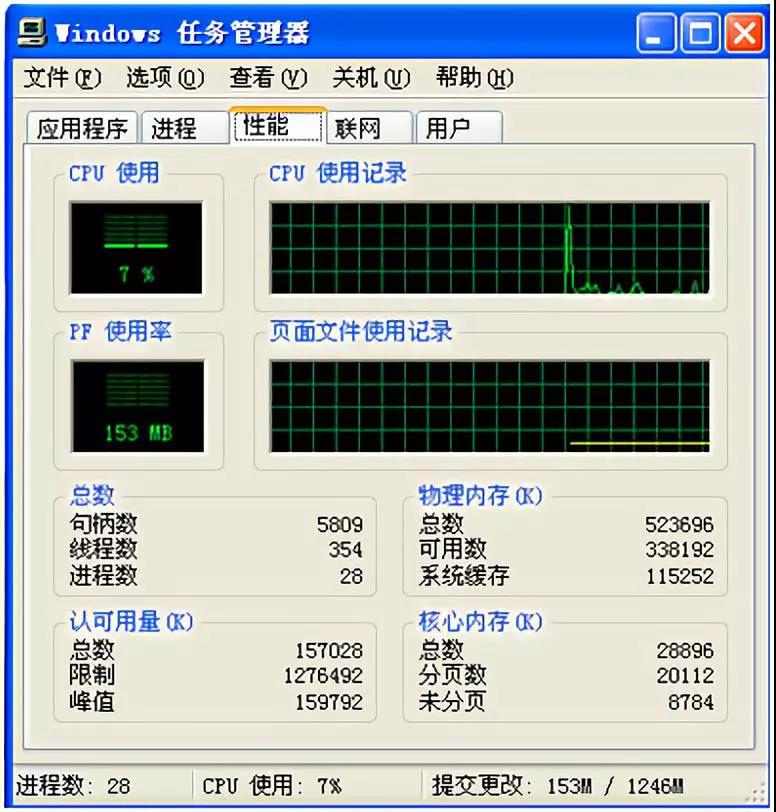

3、查看靶机的攻击前状态:

打开任务管理器——>性能(查看CPU资源的占用率)

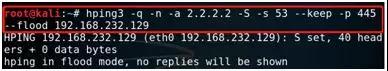

4、拒绝服务攻击

hping3,是Kali Linux中用于主机扫描、或主机压力测试的一款工具,在本实验中,我们使用hping3来进行拒绝服务攻击。

1)选项说明:

-q:安静模式

-n:禁止反向DNS解析

-a:指定伪造的源IP地址

-S:启用TCP的SYN标志位

-s:指定伪造的源端口

-p:指定攻击的目标端口

--keep:进行持续性攻击

--flood:进行洪水攻击

例如:

hping3 -q -n -a 2.2.2.2 -S -s 53 --keep -p 445 --flood 192.168.232.129

2)端口说明:

源端口53:大家应该知道,这是一个DNS服务端口,以53号作为源端口,目的是为了绕过防火墙策略。因为,一般的防火墙策略是允许DNS服务器的应答包进入内网的,除非不允许内网主机上网。

目标端口445:对于大多数的Windows主机来说,文件共享功能是默认开启的,也就意味着445端口是开启的。而使用其他端口作为攻击的目标端口,可能会失败,因为目标主机上可能并未开启这些端口。

当然了,企业的边界防火墙也可以更加细化一些安全策略,防止外网主机与内网主机的这些端口进行通信。

5、查看攻击效果:

查看到Windows XP的CPU资源占用率为100%。

6、抓取数据包,验证拒绝服务攻击

可以看到大量的源地址为2.2.2.2的TCP包

当然,有的同学可能会把目标主机更换为高版本的Windows系统(例如:Windows 7、Windows 8或Windows10),这样一来,就没有明显效果了。高版本Windows系统已经有一定的抗Dos攻击的能力,如果是这样的话,大家可以启用多个攻击机,同时对靶机发起攻击,同样可以达到最终的攻击效果。不过,从技术角度来说,这就成了分布式拒绝服务攻击(DDOS)了。

免责声明:本案例仅限于在虚拟机实验环境下完成,如用于真实网络环境,将触犯《网络安全法》,由此带来的法律问题将由攻击者自己承担,作者本人和本公众号,不承担连带责任。

声明:该文章仅用于学术交流

感兴趣的小伙伴

扫描下方二维码